Адвокат российского гражданина Евгения Никулина Мартин Садилек передал Настоящему Времени документ, который он называет письменными показаниями сотрудника ФБР Джеффри С. Миллера, специалиста по компьютерному мошенничеству и взломам. Адвокат утверждает, что именно этот документ, подписанный специальным агентом ФБР, оглашался в суде по экстрадиции, заседание которого состоялось 30 мая.

В суде не комментируют подлинность документа, но на аудиозаписи процесса (заседание велось на чешском, письменные показания представитель ФБР давал на английском) содержимое документа пересказывается близко к тексту. Письменные показания агента ФБР должны были подтвердить предъявленные Евгению Никулину в США обвинения и послужить основанием для экстрадиции.

Чешский суд рассматривал два ходатайства о выдаче – со стороны Соединенных Штатов и со стороны России. Никулин возражал против выдачи в США и отрицал вину, но настаивал на выдаче в РФ, где против него тоже возбуждено уголовное дело. Показания Миллера зачитывал судья.

Согласно документу, Джеффри Миллер отвечал за расследование против россиянина Евгения Александровича Никулина, известного под 19 псевдонимами, в том числе "Zhenya" и "Eugene".

Как расследовали проникновение в LinkedIn

Взлом

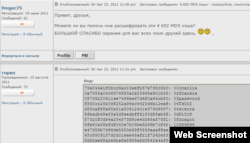

Согласно документу, в июне 2012 года менеджмент LinkedIn сообщил ФБР, что некто под псевдонимом "dwdm" на форуме разместил ссылку на архив, в котором было около 6,5 млн зашифрованных паролей LinkedIn.

Пользователь под этим ником действительно существует, от его имени опубликовано три поста – все по темам подбора паролей. Кроме того, в сентябре 2012 года пользователь получил уведомление, что он забанен, в качестве причины администратор написал одно слово – "Linkedin".

Следом тот же пользователь попросил других участников форума помочь с расшифровкой паролей, точнее, их хэшей – пользовательские пароли редко хранятся в открытом виде, их пропускают через односторонний алгоритм шифрования.

В LinkedIn сравнили опубликованные хакерами пароли, и убедились, что они действительно принадлежат пользователям.

Через две недели в LinkedIn завершили внутреннее расследование и выяснили, что аккаунт одного из инженеров ведет себя подозрительно. Получалось, что работник компании, находясь в Калифорнии, входил в корпоративную сеть как минимум с трех IP-адресов из России. Кроме того, с тех же адресов кто-то смог залогиниться без пароля в 36 пользовательских аккаунтов.

Инженер рассказал, что иногда работает из дома, а чтобы соединяться с корпоративной сетью, использует VPN (удаленное шифрованное соединение по технологии Virtual Private Network, виртуальная частная сеть). Кроме того, он запускал виртуальную машину на своем iMac, и использовал ее как веб-сервер.

Кто-то сумел установить соединение с этой виртуальной машиной, и через компьютер получить доступ к базам данных LinkedIn. Кроме того, хакер загрузил в виртуальную машину бэкдор – специальную программу, которая позволяет взломщику получить контроль над компьютером без ведома владельца.

Следы

В LinkedIn нашли еще несколько взломанных аккаунтов пользователей. Как минимум в семь из них входили с IP-адресов, зарегистрированных на российского провайдера "Национальные кабельные сети" (продвигался на московском рынке под брендом "ОнЛайм", в 2013 году поглощен "Ростелекомом"). Эти же адреса использовались, чтобы через компьютер инженера LinkedIn проникнуть во внутреннюю сеть компании.

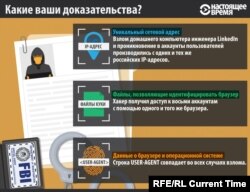

При взломе хакер оставил и другие улики, которые в дальнейшем использовались в расследовании: в восемь взломанных аккаунтов он заходил, пользуясь одним и тем же браузером. Это удалось установить по одинаковым файлам "куки" (cookie, небольшой файл, с помощью которого сервис опознает пользователя) и строки "user-agent" (при соединении браузер сообщает свое название, версию, а также какой операционной системой пользуется клиент).

Одинаковые IP-адрес, строка "user-agent" и куки однозначно показывают, что для взлома инженера LinkedIn и аккаунтов сети использовался один компьютер, утверждается в документе.

Предположительно, во взломанные аккаунты пользователей хакер входил, чтобы проверить украденные пароли перед продажей, или чтобы получить дополнительную информацию для новых атак.

Тот же человек, который взломал аккаунты LinkedIn, в ходе операции пользовался почтой chinabig01@gmail.com. Согласно документу, ФБР получило разрешение суда на доступ к этой почте. В ней обнаружилась регистрация на сервисе afraid.org на ник "zopaqwe1".

Сервис afraid.org предоставляет услуги DNS – то есть помогает связать имена сайтов (abc.org) с их IP-адресами. В документе не говорится, как именно Никулин использовал afraid.org. Сервис часто используют пользователи, которым нужно увязать имена сайтов с постоянно меняющимися IP-адресами.

По санкционированному судом запросу администраторы afraid.org предоставили информацию о пользователе, в том числе, небольшой фрагмент данных, по которому можно опознать устройство пользователя (cookie) и другие сведения, в том числе строку идентификации браузера пользователя – и она совпали со строкой "user-agent", засветившейся при взломе LinkedIn.

В документе ФБР ссылается на полученные от провайдера "Национальные кабельные сети" данные о человеке, который пользовался IP-адресом, засвеченном при взломе LinkedIn. Следователям сообщили, что в момент взлома адрес использовался Евгением Александровичем Никулиным. Также им предоставили его телефон и номер паспорта.

Возможный подельник

В 2015 году комиссия по ценным бумагам США завершила расследование по крупнейшему мошенничеству на бирже. Обвиняемыми по делу стали девять человек, общий ущерб от деятельности группы оценивался в $100 млн.

Хакеры и связанные с ними биржевые трейдеры действовали с 2010 года. Им удалось взломать серверы пиар-агентств, на которых хранились пресс-релизы компаний под эмбарго. Заранее зная эту информацию, можно было делать безошибочные ставки на бирже, которые приносили десятки процентов прибыли. Только на одной сделке трейдеры заработали $1,1 млн. В группу входили граждане США украинского и российского происхождения.

Спецслужбам США не удалось арестовать всех подозреваемых по делу, в том числе и предполагаемого знакомого Никулина – Александра Еременко. Но власти Украины передали Секретной службе США файлы с его компьютера – фото и логи чатов в скайпе. Утверждается, что они были получены в ходе обыска у Еременко.

Несколько фотографий назывались "Женя из Москвы". Также Еременко под ником "vaiobro" переписывался с неким "Евгением Ломовичем", который использовал в скайпе аккаунт "dex.007".

Еременко и "Евгений Ломович" в переписке обсуждали хакерские приемы, в том числе использование бэкдоров. В одном из сообщений "Евгений Ломович" выслал Еременко образец HTTP-запроса, в котором использовался уникальный идентификатор сервиса afraid.org.

В ФБР пришли к выводу, что "Женя из Москвы" на фото, "Евгений Ломович" в чате с Еременко, пользователь afraid.org, хозяин почты chinabig01@gmail.com и хакер, взломавший LinkedIn – это один и тот же человек, Евгений Никулин.

Спасение Dropbox

В июле 2012 года агенты ФБР предупредили администраторов одного из крупнейших файлхостигов Dropbox о том, что их сервис могут взломать по тому же сценарию, что и LinkedIn. Следователи сообщили IP-адреса, которые использовались при атаке на LinkedIn. Кроме того, в ФБР посоветовали проверить всех работников, которые пользуются VPN для доступа к корпоративной сети.

Через две недели в Dropbox обнаружили, что их сеть действительно была атакована. Кто-то смог залогиниться в несколько аккаунтов работников этого сервиса, а также взломать обычных пользователей.

В компании добавили, что кто-то с российского IP-адреса по-прежнему пытается зайти в аккаунты работников Dropbox, но безуспешно, так как после предупреждения ФБР менеджмент приказал всем сотрудникам поменять пароли.

Внутреннее расследование показало, как хакеру удалось завладеть аккаунтами сотрудников: они использовали одинаковые пароли для входа в Dropbox и LinkedIn.

При попытке взлома хакер оставил те же следы: строка "user-agent" браузера совпала с той, что была при взломе LinkedIn, а для сброса паролей использовалась почта chinabig01@gmail.com.

В почтовом ящике следователи обнаружили девять писем от робота Dropbox "вы запросили смену пароля в вашем аккаунте" со ссылкой для создания нового пароля. Там же были приглашения вступить в "Dropbox для команды". В компании объяснили, что так сотрудники получают доступ к папкам с корпоративными файлами.

В документе утверждается, что хакер использовал IP-адрес того же провайдера, что и при взломе LinkedIn, но согласно базе RIPE этот диапазон в 2012 году принадлежал компании “Йота”, а сейчас – "Мегафону".

Вторжение в Formspring

В июле 2012 года человек, фамилия которого не раскрывается, обратился к по поводу возможной массовой утечки паролей сервиса Formspring. Якобы он нашел где-то в интернете архив с зашифрованными паролями, и скачал его, чтобы убедиться, что его пароля там нет.

Администрация Formspring нашла архив паролей на уже упоминавшемся форуме Inside Pro. Сейчас указанная в документе ссылка переадресует запрос на другую ветку форума. Пароли оказались подлинными.

Компания провела внутреннее расследование. Выяснилось, что кто-то смог войти на служебный сервер Formspring, пользуясь паролем одного из инженеров. Оттуда хакер похитил логины, которые подходили к основному серверу.

Уже на основном сервере взломщик создал резервную копию всех данных пользователей Formspring, и установил бэкдор – схожий с тем, что использовался при взломе LinkedIn.

Самый разыскиваемый хакер, "Шалтай-Болтай" и два офицера ФСБ

Одновременно с этим ФБР расследовало дело другого предполагаемого российского хакера – Алексея Белана. Сейчас его называют “самым опасным хакером в мире”, он находится в десятке самых разыскиваемых киберпреступников, а за информацию, которая приведет к его поимке, назначена награда $100 тысяч.

В марте 2017 года Минюст США обвинил двух сотрудников ФСБ и двух хакеров российского происхождения во взломе миллионов почтовых ящиков Yahoo. По версии прокуроров, офицеры ФСБ Дмитрий Докучаев и Игорь Сущин "вступили в сговор" с Алексеем Беланом и гражданином Канады и Казахстана Каримом Баратовым.

Офицера Центра информационной безопасности ФСБ Дмитрия Докучаева арестовали в России в декабре 2016 года, но совсем по другому делу – его обвиняют в государственной измене. Материалы расследования не разглашаются.

Различные медиа – от телеканала "Царьград" до "Новой Газеты" утверждали, что Докучаев и его начальник Сергей Михайлов занимались расследованием деятельности группировки "Шалтай-Болтай", но вместо задержания хакеров фактически стали руководить ими. От действий "Шалтая" пострадали многие высокопоставленные чиновники.

В документе говорится, что в июле 2012 ФБР получило ордер на доступ к почтовому ящику, который, как считали агенты, использовался Алексеем Беланом. Они обнаружили там переписку с неким "брокером" (его имя не раскрывается). Белан и “брокер” ссорились из-за частичной публикации базы данных Formspring – "брокер" считал, что утечку допустил "помощник" Белана.

После серии писем Белан сообщил "брокеру", что базу данных опубликовал не его помощник, а некий "брутер" Никулина. Возможно, речь идет о посетителях форума Inside Pro, пользователи которого методом brute force ("грубой силы", то есть последовательным перебором вариантов) подбирали пароли.

Далее ФБР цитирует переписку "брокера" и покупателя базы: некто Мехмет Созен купил 1000 записей за 5500 евро. Следователи нашли и допросили "брокера", и тот якобы подтвердил, что после сотрудничества с Беланом (тот помогал ему с рассылкой спама) он заинтересовался Никулиным, вышел с ним на связь и купил базу данных, которую также использовал для массовой рассылки почты.

Идентификация Жени и поимка через инстаграм

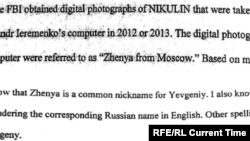

Согласно документу, первую фотографию Евгения Никулина агенты получили после обыска Александра Еременко, на них он был обозначен как "Женя из Москвы".

“Основываясь на моих знаниях и опыте, я знаю, что Женя – это распространенная прозвище для Евгения (Yevgeniy). Я также знаю, что Yevgeniy – это один из способов написания русского имени на английском. Другие способы – Yevgeny и Evgeny", – говорится в документе, подписанном агентом ФБР Джеффри Миллером.

На основе этого агенты следователи сочли, что "Женя из Москвы" и пользователь аккаунта в инстаграме i.tak.soidet – это один человек, Евгений Никулин.

Четвертого октября 2016 года ФБР стало известно, что Евгений Никулин находится в Европе – тот тремя днями раньше пересек белорусско-польскую границу. Агентам были известны номера автомобиля и паспорта россиянина, а также то, что он путешествует в сопровождении девушки. Днем раньше в аккаунте i.tak.soidet появилась фотография, сделанная Евгением в Варшаве.

Детали задержания Никулина в Праге не раскрываются в документе.

Позиция защиты

Незадолго до суда, где рассматривался вопрос об экстрадиции, адвокат Никулина Мартин Садилек передал корреспонденту Настоящего Времени письмо, в котором россиянин описал свою версию событий, а также рассказал о допросах, которые проводили агенты ФБР.

Одного из них он идентифицировал как “Миллера” – а письменные показания для суда составлял агент ФБР Джеффри С. Миллер.

В письме Никулин утверждал, что ему предлагали взять на себя вину за взлом почты кандидата в президенты США Хиллари Клинтон. Вашингтон ведет расследование о вмешательстве российских хакеров в американские выборы и недавно представитель группы расследователей официально объявила, что Россия атаковала системы голосования в 21 штате.

Также в письме из тюрьмы Никулин подробно описывает свои ответы на вопросы о возможном знакомстве с представителями российской политической элиты. Например, он объясняет, что совместное фото с дочерью Шойгу появилось в его инстаграме, так как он "встречал ее в компаниях".

Никулин писал, что зарабатывал деньги перепродажей автомобилей, и не имеет никакого отношения к инкриминируемым ему кибератакам. Он также утверждает, что не знает английского, а из всей компьютерной техники пользуется только планшетом.

На суде предполагаемый хакер сказал, что хотел бы, чтобы его выдали в Российскую Федерацию.

"Я невиновен. Но я согласен с экстрадицией в Россию. Потому что я уверен – там будет честное неполитическое расследование и суд", – говорил Никулин.

Он добавил, что боится, что будет "похищен американцами", если его отпустят на свободу в Чехии. Никулин указал, что во время бесед сотрудники ФБР спрашивали его о знакомстве с высокопоставленными чиновниками и бизнесменами, фото которых были опубликованы в его инстаграме. На суде он пояснил, “знает много разных людей, потому что занимается автомобилями”.

Кроме того, адвокат предоставил Настоящему Времени запрос в "Ростелеком" об IP-адресе, который якобы использовал Никулин. В компании ответили, что у них нет такого клиента, данные о предоставлении адреса недостаточно конкретизированы, а специальные службы других государств к ним с запросами не обращались.

В ФБР отказались от комментариев.